Скрытые угрозы: почему строительная отрасль не готова к кибератакам

Строительная отрасль переживает цифровую трансформацию, которая не только повышает эффективность компаний, но и создает новые риски. Один из ключевых – кибератаки. В 2025 году они приобрели в России угрожающий масштаб. Мишенью становятся все крупные компании с госучастием или хотя бы просто выполняющие госзаказ.

Стройка никогда не сталкивалась с подобными вызовами. В статье рассмотрим, что они из себя представляют, и о чем следует подумать руководителям, чтобы избежать огромных потерь, по сравнению с которыми падение башенного крана – сущий пустяк.

Что происходит с кибератаками в строительной отрасли

Основная цель хакеров – критическая инфраструктура Россия, то есть, например, сервера транспортных, военных и энергокомпаний. По данным властей, количество таких атак выросло в десятки раз. Но одновременно растет и число взломов, где целями становятся кто угодно.

«Сегодня ежегодный рост количества кибератак составляет 20-30%. Только в первом полугодии 2025 года зафиксировано свыше 63 тысячи атак, что на 27% выше, чем в 2024 году. При этом две трети из них нацелены на критическую информационную инфраструктуру», – цитирует «Коммерсант» Татьяну Матвееву, начальника управления президента по развитию информационно-коммуникационных технологий и инфраструктуры.

Строительная отрасль не исключение, хотя об инцидентах с кибербезопасностью в строительных компаниях становится известно гораздо реже. Так, в 2024 году произошла утечка личных данных у известного разработчика САПР, а немецкий строительный концерн Knauf попал в грандиозный скандал, когда данные о ядерных объектах в РФ оказались просто выложены в тендерной документации. Knauf понес репутационный урон еще и из-за того, что ранее он публично заявлял о сворачивании работы в России.

Менее крупные киберинциденты происходят со строителями практически ежедневно. Летом 2025 года ресурсы девелоперов были перегружены бот-атаками, которые собирают данные о недвижимости для перепродажи, пишут «Известия» со ссылкой на компанию по кибербезопасности Servicepipe. В дальнейшем данные о новостройках продаются в Телеграм. Сайты застройщиков не рассчитаны на такое. «Один обход ботнета может генерировать десятки тысяч тяжелых запросов к базе данных», – рассказали в Servicepipe.

Целью атак хакеров в основном становятся базы данных с персональной информацией клиентов, переписка руководства и бухгалтерская информация. Одним из популярных источников получения информации о компаниях и их клиентах стала выгрузка из CRM-систем – треть утечек информации в первой половине 2025 года приходится на ритейл.

В январе-июне 2025 года аналитики компании F6, специализирующейся на кибербезопасности, зафиксировали 154 новых публикации баз данных российских компаний – сливы появились на теневых форумах и в телеграм-каналах. Это ФИО и адреса клиентов компаний, пароли, даты рождения, паспортные данные, номера телефонов и адреса электронной почты.

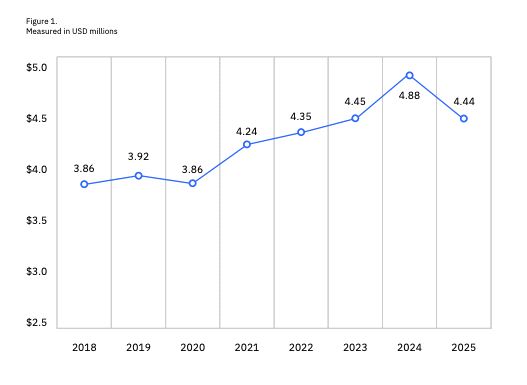

Средняя глобальная стоимость утечки данных достигла 4,44 млн долларов в 2025 году. Стоимость ущерба незначительно снизилась впервые с 2020 года, но в целом она растет из-за нехватки кадров и взломов третьих сторон – у компании может быть лучшая система безопасности, но данные в одночасье утекают через подрядчика, который об этих угрозах и не думал.

Критические киберугрозы для строительных компаний

Хакерские атаки на строительные организации технически, пожалуй, мало отличаются от остальных, а преступники ставят перед собой те же цели. Самые частые:

- вывести из строя сервера компании: это атаки типа отказ в обслуживании (DDoS), когда злоумышленники заваливают большим количеством запросов, например, облачный сервис, и делают работу с ним невозможной; по этой причине многие российские организации с 2022 года стали ограничивать доступ к своим ресурсам из-за рубежа;

- получить выкуп: атаки с использованием программ-вымогателей (ransomware) нацелены на банальный шантаж, когда хакеры за деньги восстанавливают работу сервисов;

- похитить важные данные: вероятно, самая серьезная угроза в 2025 году, так как утрата конфиденциальной информации может нанести критический ущерб и компании, и конкретным людям.

Остановимся подробнее на утечках данных. В строительных проектах утекают не только персональные данные сотрудников и клиентов, но и коммерчески ценная информация:

- техническая документация: проекты, чертежи и целые BIM-модели;

- бюджеты проектов, сметы, графики освоения средств и прочие финансовые документы;

- маркетинговые данные: сведения о покупателях жилья, их контактные данные, история покупок и платежей.

Все эти данные критичны. Похищение технической документации может быть частью промышленного шпионажа или стать просто удачей злоумышленников, которые смогут перепродать инженерные решения или раскрыть их. Информация о сделках с недвижимостью порой наносит непоправимый урон покупателям, особенно если речь идет о жилье люкс-класса.

Биометрические данные – тоже утекают. Эксперт по цифровой трансформации в строительной отрасли Михаил Косарев отмечает, что даже идея московского правительства пускать рабочих на стройплощадки через аутентификацию по лицу оказалась не оформлена надлежащим образом, а нормы обработки биометрической информации в этом проекте вызывают юридические вопросы. «Для работников это неустранимый риск утечки уникальных биометрических данных», – считает Косарев.

Если средние и крупные компании имеют возможность вкладываться в защиту IT-инфраструктуры, то у небольших на это нет денег, а еще их руководители не осознают угроз. Такая ситуация привела к развитию нового вида атак – на цепочки поставок. Злоумышленники крадут данные не у «первичного» владельца, а у подрядчиков или субподрядчиков, к которым информация попадает в силу организации проектных процессов.

Скорее всего, атаки на подрядчиков и партнеров, которых у крупной строительной организации могут быть тысячи, станут основной угрозой в ближайшие годы. Для хакеров небольшие фирмы с устаревшим ПО и порой без единого штатного айтишника – хорошая добыча.

Как защитить компанию и сотрудников

Кибератаки приводят не только к утрате информации, денег и репутации, за этим теперь пристально следит государство.

Так, в 2025 году введены новые штрафы за утечки персональных данных. Компаниям и ИП могут назначить штраф за утечку от 3 до 5 млн ?, а если похищены данные так называемых спецкатегорий (например, о состоянии здоровья или биометрия), то штраф от 10 до 15 млн ?.

Случай со взломом сети «Аэрофлота» в 2025 году показал, что даже в крупных компаниях бывают не внедрены самые простые меры безопасности. Независимые источники давно говорят об этом.

Пароли, показанные на рисунки 3, – норма, а не исключение. В первом полугодии 2025 года на 30% выросли кибератаки на корпоративные сети через личные устройства сотрудников, пишет «Коммерсант». А значит, во внимании работодателя нуждается еще и техника работников, при этом внимание не должно быть слишком навязчивым, иначе люди устроят саботаж.

Эксперты дают несколько базовых советов для руководителя:

- Закупить работникам корпоративные компьютеры и, возможно, телефоны. Тогда устройства будет легче контролировать и настроить там нужные политики безопасности. А сотрудники не будут воспринимать любые рекомендации в штыки.

- Если разрешен доступ к корпоративным ресурсам с личных устройств (айтишники называют эту схему BYOD), то внедрить многофакторную аутентификацию и строгие разграничения, куда можно заходить, а куда нельзя.

- Поддерживать на компьютерах последние версии операционных систем, не пропускать обновлений, держать антивирусы и другие средства защиты в актуальном состоянии.

Национальная торговая ассоциация США, которая объединяет компании в сфере сантехники, вентиляции и климатического оборудования, рекомендует простую дорожную карту для организации кибербезопасности в ближайшие годы. Примерно то же самое советуют и профильные российские ИТ-компании:

- Оценить риски внутри компании и по всей цепочке поставок. Строительные проекты уникальны, а границы сотрудничества между множеством подрядчиков и субподрядчиков постоянно меняются. Это усложняет применение традиционных подходов к кибербезопасности, где предполагается четкое разделение доступов. Периметр безопасности может и должен выходить за пределы компании и затрагивать партнеров.

- Обеспечить базовую защиту. Первая линия обороны – это антивирусы, системы защиты трафика, свежее ПО и более-менее сложные пароли.

- Внедрить строгую аутентификацию для доступа к ERP-системам и облачным сервисам. Помимо паролей используют двухфакторную аутентификацию при помощи смс или специальных приложений.

- Постоянно обучать людей. Но не просто читать лекции, а имитировать реальные ситуации. В крупных компаниях ИТ-отделы регулярно отправляют по электронной почте псевдомошеннические письма, а потом анализируют, кто на них клюнул.

- Разработать схему на случай проблем. Если хакерская атака всё-таки достигла цели, руководству проще иметь план действий, чем в панике бегать по кабинетам и пытаться выяснить, что случилось и что делать. План должен быть всеобъемлющим: от восстановления данных до кризисной тактики общения со СМИ.

Систему ИТ-безопасности также можно сертифицировать, чтобы быть уверенным в ее надежности и показывать сертификат клиентам. Международно признанный стандарт для систем менеджмента информационной безопасности называется ISO/IEC 27001 и основан на трех принципах: конфиденциальность данных, их целостность и доступность.

Безопасность облачных решений в строительстве

Строительные компании хранят множество данных, от переписки с подрядчиками до смет, порой, на миллиарды рублей. Важный вопрос – где хранить эти данные. Многие цифровые системы управления строительством и специализированный софт сейчас работают в облаке – специалисты называют это SaaS-решениями. Такая схема удобна: не нужно ничего устанавливать на компьютеры, через обычный браузер любой сотрудник может получить информацию в пределах своего доступа. Данные хранятся на удаленном сервере, а значит, если офис строительной компании затопит, или случится пожар, документы останутся целы.

В то же время большинство поставщиков SaaS-решений предлагают и второй вариант – установку ПО на сервер заказчика.

Крупные компании с развитой ИТ-инфраструктурой чаще развертывают программное обеспечение на собственных серверах. Это дает им полный контроль над безопасностью и правами доступа. За сохранность информации и самих серверов отвечает ИТ-отдел компании.

Облачное хранение сегодня также обеспечивает высокий уровень защиты. Данные шифруются при передаче и хранятся в изолированном пространстве на стороне провайдера, а доступ регулируется администраторами компании. Но при выборе SaaS-решения нужно учесть два момента:

- Есть ли офлайн-режим. Для удаленных строек с нестабильной связью это критично: система должна позволять работать с документами локально и синхронизировать их с сервером при появлении интернета.

- Можно ли скопировать все данные из облака в локальный архив. После того, как в 2022 году иностранные вендоры покинули Россию, заказчики стали уделять этому моменту повышенное внимание: никто не хочет столкнуться с тем, что в облако вдруг стало невозможно зайти, потому что изменилась политическая ситуация.

Выводы

- Отсутствие публичной информации о киберинцидентах в строительном секторе на фоне общего роста киберпреступности в России не должно вводить в заблуждение. Вполне вероятно, что это следствие закрытости рынка и стремления компаний не выносить в публичную плоскость негативную информацию, так как строительная отрасль и без этого испытывает проблемы.

- Цифровизация строительной отрасли сделала её мишенью для масштабных кибератак, которые наносят ущерб, значительно превосходящий традиционные риски. Главными угрозами стали утечки конфиденциальных данных и атаки через цепочку поставок, использующие уязвимости подрядчиков.

- Современные IT-риски для строительной компании вышли за рамки классических сценариев, когда достаточно было просто купить антивирус. Строители сталкиваются с промышленным шпионажем, саботажем и целенаправленными атаками по цепочке контрагентов. В этой ситуации строителям нужны адаптивные стратегии кибербезопасности, которые учитывают уникальные особенности индустрии. Впрочем, и простое копирование подходов из других секторов может принести существенный эффект, особенно если речь идет о малом и среднем бизнесе.

Журнал остается бесплатным и продолжает развиваться.

Нам очень нужна поддержка читателей.

Поддержите нас один раз за год

Поддерживайте нас каждый месяц